DASXGKCTF

签到

Description

师傅们玩的开心~(flag由flag头包裹

Analyze

流量包点进去,稍微看看可以知道流量返回的是原始数据倒叙后base64最后转16进制的一种格式,然后读到cat flag | base64的那步,得到

每行倒叙后再解base64得到

#######################################

# 2021-03-30 20:01:08 #

#######################################

--------------------------------------------------

窗口:*new 52 - Notepad++

时间:2021-03-30 20:01:13

[回车]

--------------------------------------------------

窗口:*new 52 - Notepad++

时间:2021-03-30 20:01:13

[回车] [回车] [回车] ffllaagg{{}}WWeellcc))[删除] [删除] 00mmee__GGkkCC44FF__mm11ssiiCCCCCCCCCCCC!!然后跟着写出来得到flag{}Welc0me_GkC4F_m1siCCCCCC!调整后得到flag

flag

flag{Welc0me_GkC4F_m1siCCCCCC!}你知道apng吗

Description

(flag由flag头包裹

Analyze

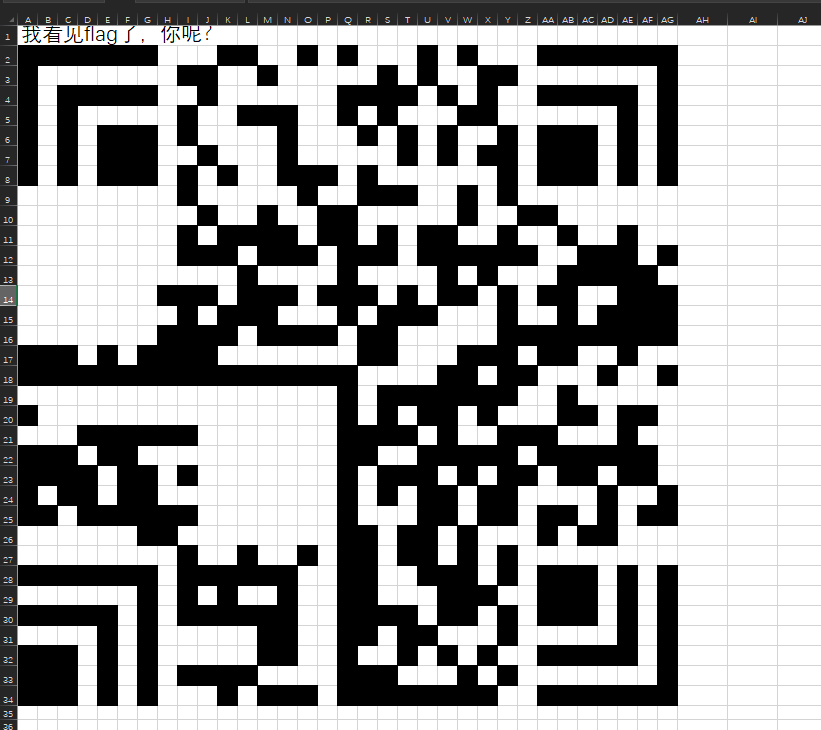

apng直接分解图片,里面有四张二维码,扫码即可,第一张歪的可以用PS修复,第二张的颜色很浅可能看不见

flag

flag{a3c7e4e5-9b9d-ad20-0327-288a235370ea}银杏岛の奇妙冒险

Description

链接: https://pan.baidu.com/s/1cONFRAgjmu2-de67IRthhQ 密码: 04m0

链接:https://share.weiyun.com/hdikz5gL 密码:yjyh3g

游戏题

1.游戏启动需要java1.8环境,无java环境会自动帮助安装java环境,如果你已经有java1.8环境,即可无视这条信息 2.启动 "点击启动.exe" 文件,打开游戏启动器,输入你的ID 3.java环境配置完毕后,最好分配游戏内存至少为2048M 4.进入游戏后,根据游戏内的任务索引完成任务,即可获取flag 5.进入游戏 一定 一定 一定要注意对话信息,否则无法顺利的完成任务 5.祝大家玩的愉快

Analyze

玩游戏就得flag了...就每个boss打完掉书,书上有一部分flag,拼起来得到完整flag

flag

GKCTF{w3lc0me_t0_9kctf_2021_Check_1n}excel 骚操作

Description

你真的了解excel吗(flag由flag头包裹

Analyze

老思路了,白字,然后值为1,全部替代成黑块后发现是汉信码,扫码即可

flag

flag{9ee0cb62-f443-4a72-e9a3-43c0b910757e}FireFox Forensics

Description

取证大佬说这是一份登录凭证文件

Analyze

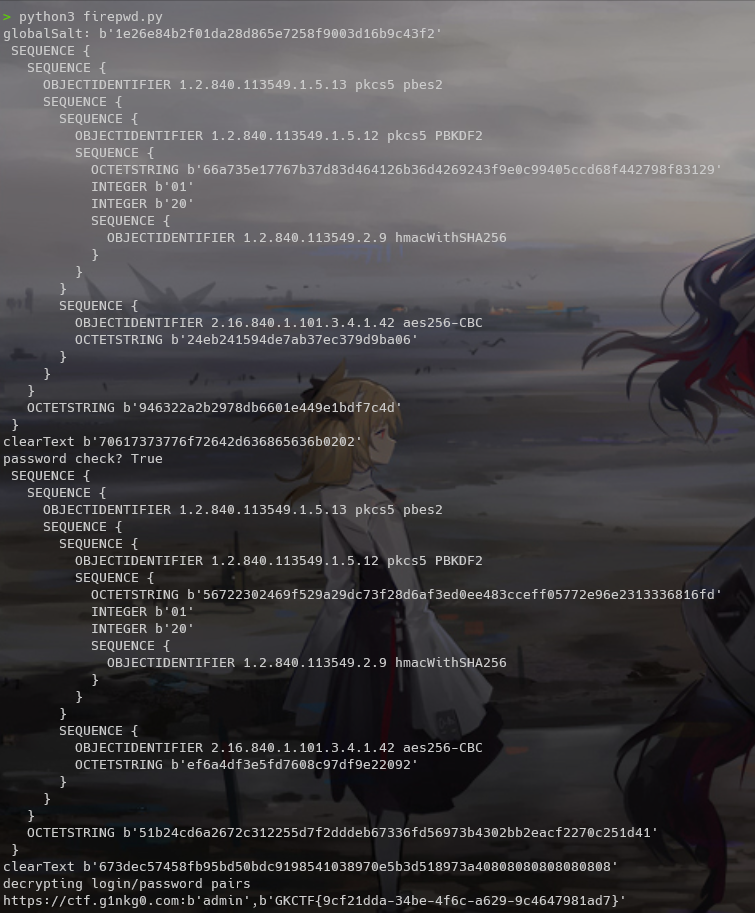

登录凭证,然后github](https://github.com/lclevy/firepwd)上搜索到解密工具,一把梭

flag

GKCTF{9cf21dda-34be-4f6c-a629-9c4647981ad7}0.03

Description

我的真心值三分吗

链接: https://pan.baidu.com/s/1OXIYfEr0s_zd_ZXdz48XKg 密码: bian

https://gkctf20201-1251267611.file.myqcloud.com/0.03.rar

Analyze

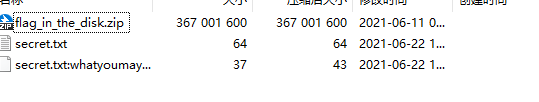

7z打开有ntfs隐藏数据

双击查看两个,得到

QAZ WSX EDC

RFV TGB YHN

UJM IKO LP/和

do you believe that you get?

311223313313112122312312313311

后者明显是手机键盘密码,前面则为手机键盘,三个三个分离,然后行列排列下解密

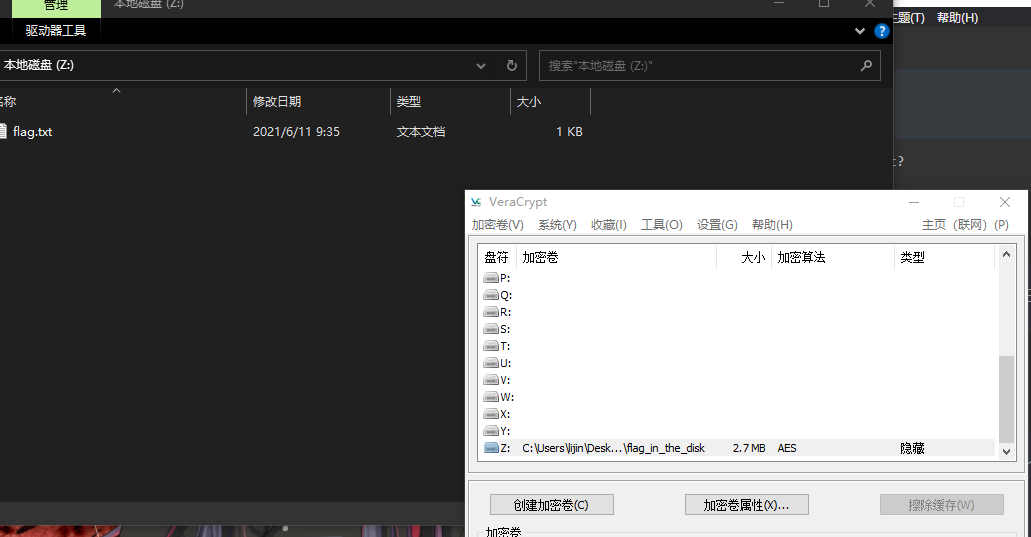

311 223 313 313 112 122 312 312 313 311EBCCAFDDCEU B M M A S J J M UEBCCAFDDCE为硬盘解密密码,flag_in_the_disk其实是个veracrypt加密得硬盘,挂载后直接读取得到flag

flag

flag{85ec0e23-ebbe-4fa7-9c8c-e8b743d0d85c}Random

Description

flag格式为 GKCTF{}

Analyze

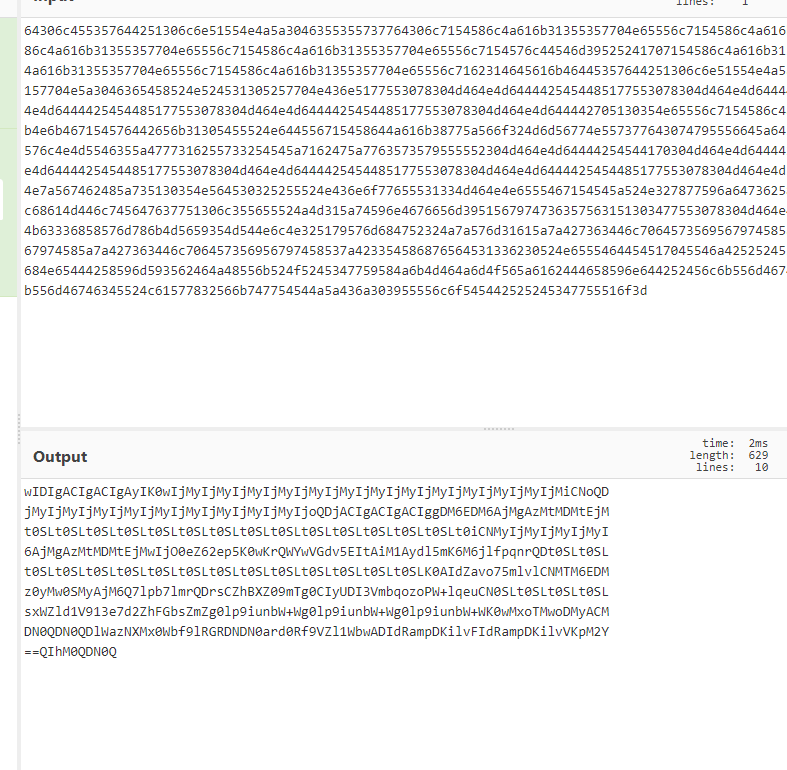

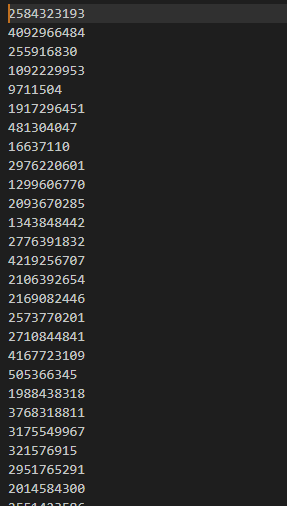

随机数预测,首先处理初始数据,将其全部变成g.getrandbits(32)的形式

f = open("random.txt",'r').readlines()prng = []for i in f: i = i.strip('n') prng.append(int(i))prng2 = []for i in prng: print(len(hex(i)[2:])) lenth = len(hex(i)[2:]) if lenth >= 20: prng2.append(hex(i)[2:][lenth-8:lenth]) prng2.append(hex(i)[2:][lenth-16:lenth-8]) prng2.append(hex(i)[2:][:lenth-16]) elif len(hex(i)[2:]) >= 10: prng2.append(hex(i)[2:][lenth-8:lenth]) prng2.append(hex(i)[2:][:lenth-8]) else: prng2.append(hex(i)[2:])# print(prng2)r = ''for i in prng2: r+=str(int(i,16)) + '\n'f2 = open('random2','w')f2.write(r)f2.close()然后对其用网上常见的随机数预测脚本预测即可得到flag

# -*- coding: utf-8 -*-from random import Randomfrom hashlib import md5def invert_right(m,l,val=''): length = 32 mx = 0xffffffff if val == '': val = mx i,res = 0,0 while i*l<length: mask = (mx<<(length-l)&mx)>>i*l tmp = m & mask m = m^tmp>>l&val res += tmp i += 1 return resdef invert_left(m,l,val): length = 32 mx = 0xffffffff i,res = 0,0 while i*l < length: mask = (mx>>(length-l)&mx)<<i*l tmp = m & mask m ^= tmp<<l&val res |= tmp i += 1 return resdef invert_temper(m): m = invert_right(m,18) m = invert_left(m,15,4022730752) m = invert_left(m,7,2636928640) m = invert_right(m,11) return mdef clone_mt(record): state = [invert_temper(i) for i in record] gen = Random() gen.setstate((3,tuple(state+[0]),None)) return genf = open("random2",'r').readlines()prng = []for i in f: i = i.strip('n') prng.append(int(i))g = clone_mt(prng[:624])for i in range(104): print(g.getrandbits(32)) print(g.getrandbits(64)) print(g.getrandbits(96))# print(g.getrandbits(32))flag = 'GKCTF{'+md5(str(g.getrandbits(32)).encode()).hexdigest()+'}'print()print(flag)flag

GKCTF{14c71fec812b754b2061a35a4f6d8421}easycms

Description

真·ezcms

Analyze

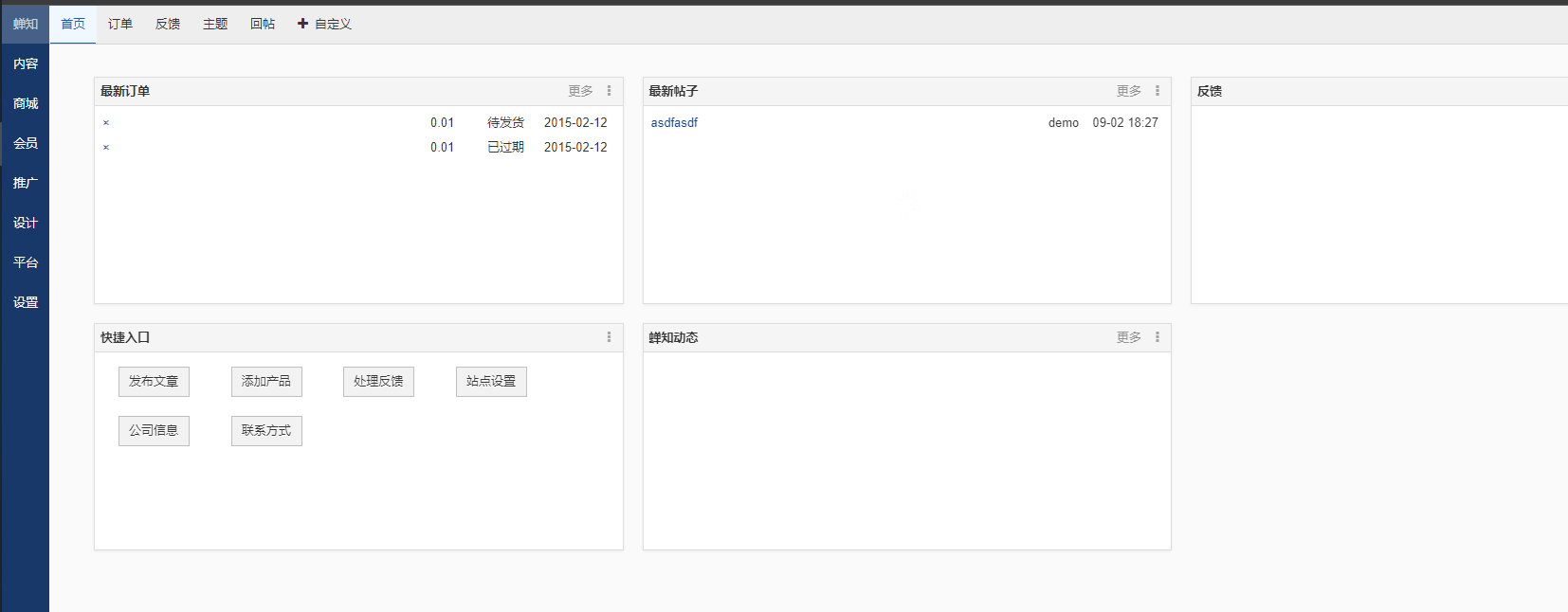

打开是一个禅知cmd,后台根据提示五位弱密码,尝试后得到为admin/12345

进入后台

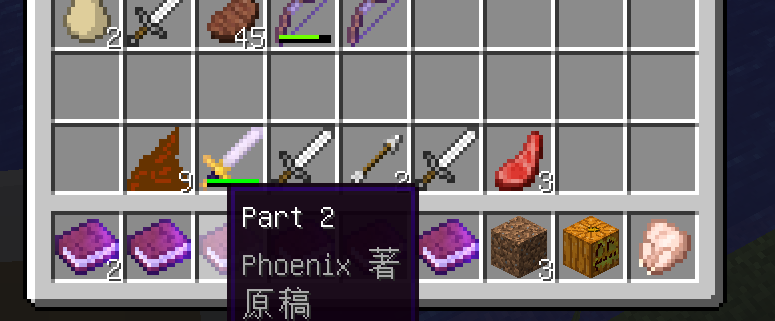

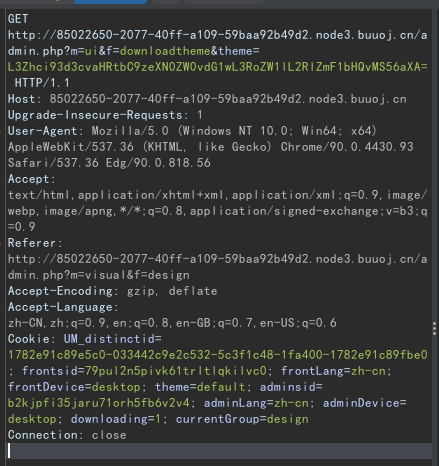

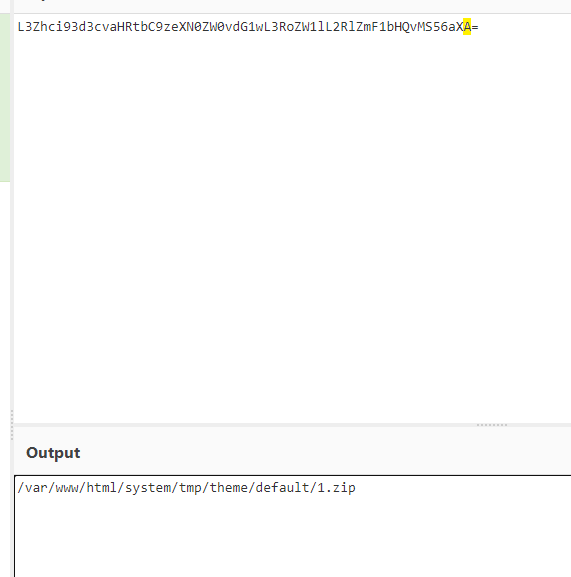

本来以为是上传来拿flag,然后再设置那绕了半天没绕过去。。。最后去看看主题分析包时看见,在导出主题包这导出后有个下载的包。

后方base64为

修改下载位置到/flag后base64加密L2ZsYWc=,重新构造包的内容,重新发包得到

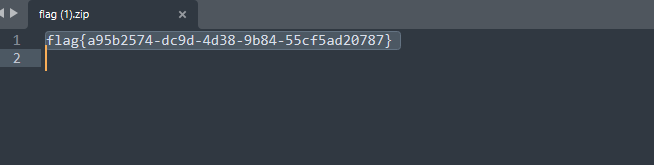

flag

flag{a95b2574-dc9d-4d38-9b84-55cf5ad20787}