这次比赛整好返校。。。没怎么做,就复现一下队里师傅的思路(师傅们tql

De1CTF(MCCTF)__MISC

life

Description

No Game No Life!

https://drive.google.com/file/d/1k1crOrd-Ukb8sIPaE8RguXxjI9RZGfgm/view?usp=sharing

Analyze

开局一张图

010发现后面有rar压缩包,分离后解压,得到一个加密的zip和一张图

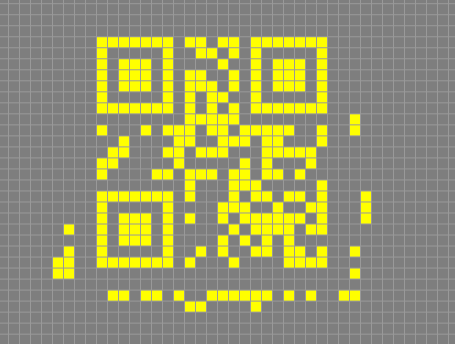

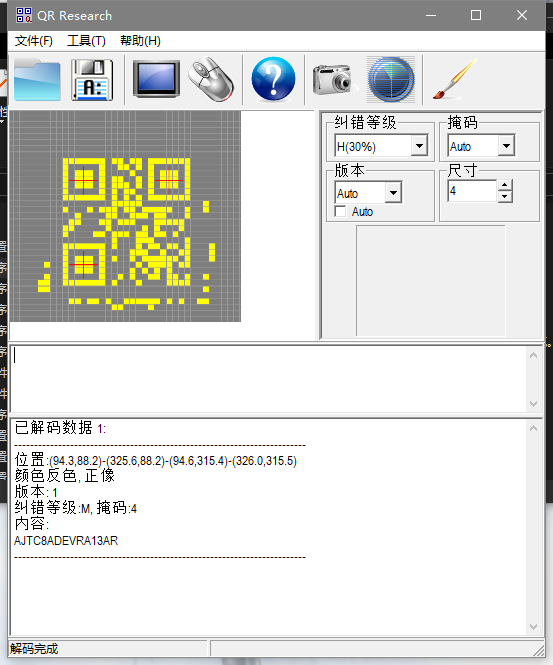

这张图在试过各种东西,包括二维码,Data Matix等等之后,看了看题目,然后发现有个game of life的网站,让他自动演化一步后出现二维码

扫描得到AJTC8ADEVRA13AR,然后解压flag.zip,得到0QjN1MTM0MTN0QjN3ImNjNzM3QTNmdTN3MTNmdzMzcjNxcjM3QTNmdDN2gzMzUjZ2czM0YDZzMjMxcDZ,各种试编码,但是都不大对,倒叙后base64得到d71233d64376f5338647f54727167337f53757f54733c6b7644534135644然后看见d在第一位,感觉又是相同的套路,再倒叙后base16得到flagDe1CTF{l3t_us_s7art_th3_g4m3!}

flag

De1CTF{l3t_us_s7art_th3_g4m3!}Misc杂烩/Misc Chowder

Description

https://drive.google.com/file/d/1-SrQ8JbD8zAQNVlvuwu3T2Lbu_o1knRQ/view?usp=sharing

流量包中的网络连接对解题没有帮助 The network connection in pcap is not helping to the challenge

不需要访问流量里任何一个的服务器地址,所有数据都可以从流量包里直接提取 Do not need to connect the network, every data can be extracted from the pcap

In the burst test point of compressed packet password, the length of the password is 6, and the first two characters are "D" and "E". 压缩包密码暴破考点中,密码的长度为6位,前两位为DE。

Analyze

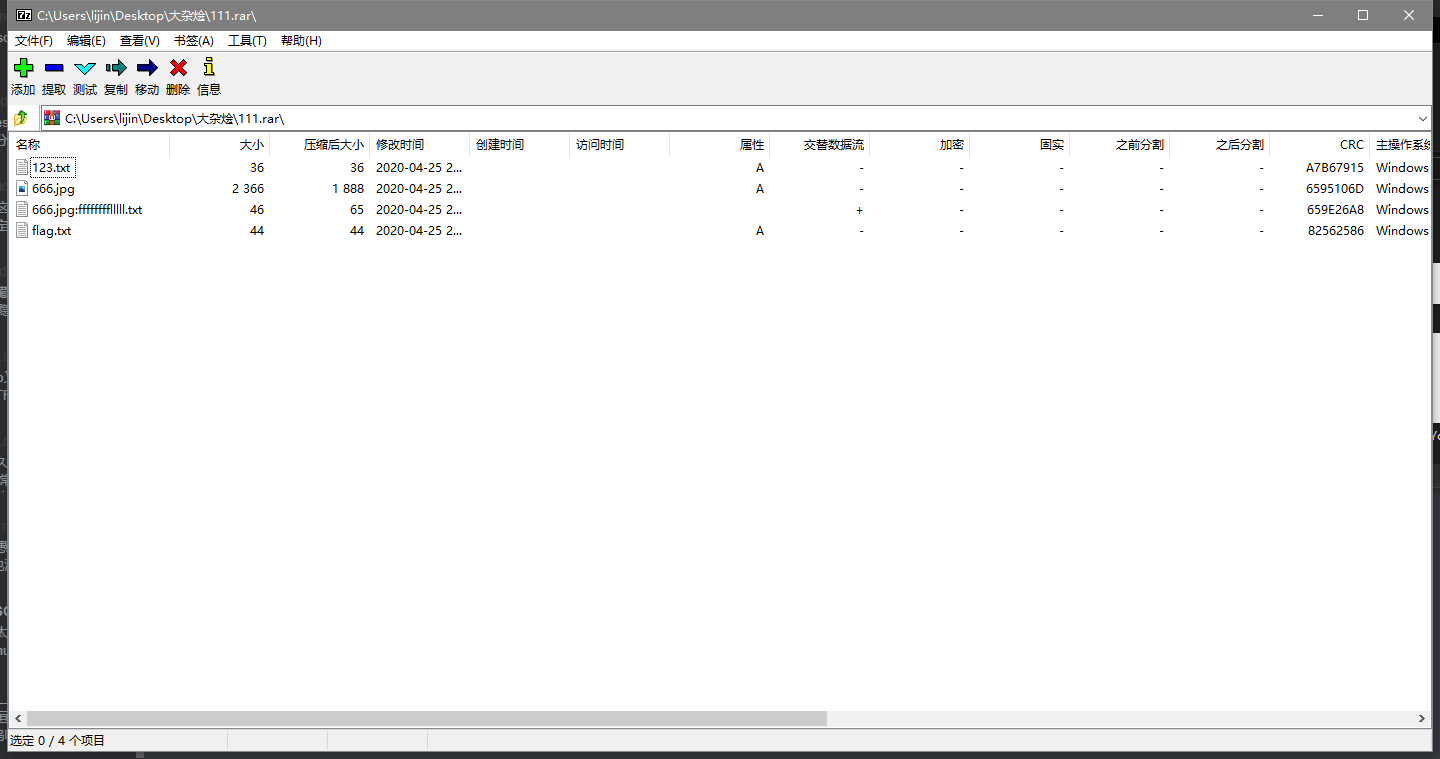

首先,流量包,找到有许多图,找到有用的一张图

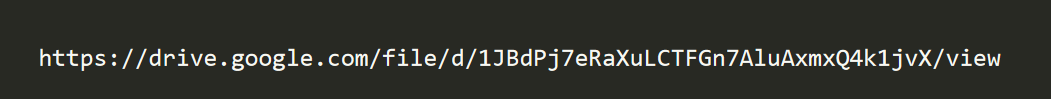

打开网址,下载一个docx,但是并打不开,易得里面有东西扰乱了docx的运行,直接解压得到You_found_me_Orz.zip

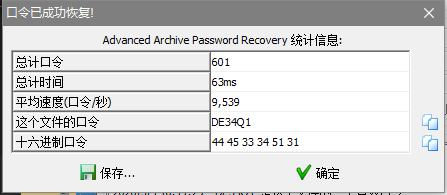

本来很难,后面说了爆破就爆tmd

解压后得到一张图片

是个图种,后面是rar,用7z打开发现里面有数据流,直接开数据流得到flag

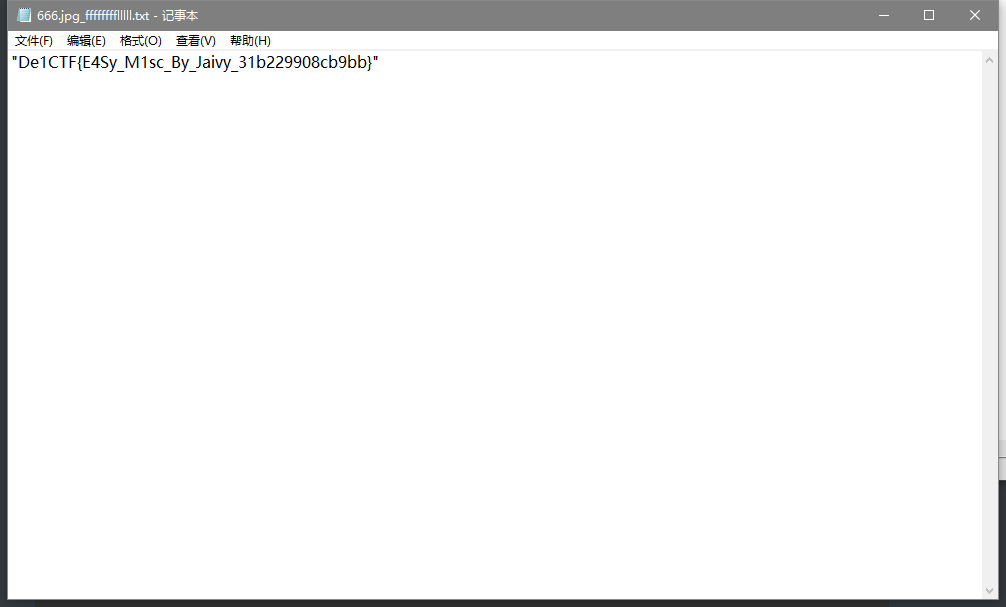

flag

De1CTF{E4Sy_M1sc_By_Jaivy_31b229908cb9bb}mc_easybgm

Description

欢迎来到 Minecraft 2020 的世界。

网站的BGM听起来很棒。

Welcome to Minecraft 2020’s world.

The website’s BGM is great.

http://134.175.230.10/ (cn)

http://222.85.25.41/ (cn)

http://144.202.79.93/ (us)

http://80.240.24.78/ (de)

http://45.77.253.164/ (sg)

easy stego

Analyze

上网站,有背景音乐,审计流量发现在BGM在http://134.175.230.10/assets/bgm.mp3 这,下载bgm后各种分析,最后发现了一个比较相似的题目,是privite隐写,根据wp得到flag

Solve

# coding:utf-8

from Crypto.Util import number

a = open('bgm.mp3', 'rb').read()

a = [ord(i) for i in a]

start_num = 0x28A3

i = 0x28a3

tmp1 = '0b'

while i < len(a):

if (i >= start_num and i + 2 < len(a)) and (a[i] == 0xff and a[i + 1] == 0xfb and a[i + 2] / 16 == 9):

tmp1 += str(a[i + 2] % 2)

i += 0x1a1

else:

i += 1

print number.long_to_bytes(int(tmp1[::-1][-338:-2],2))flag

De1CTF{W31c0m3_t0_Mi73CR4Ft_W0r1D_D3jAVu!}mc_joinin

Description

赶紧加入游戏吧。

我们在等你。

Hurry up and join in the game.

We’re waiting for you.

http://134.175.230.10/ (cn)

http://222.85.25.41/ (cn)

http://144.202.79.93/ (us)

http://80.240.24.78/ (de)

http://45.77.253.164/ (sg)

mc_joinin's flag is: De1CTF{md5(flag)} mc_joinin的flag格式为:De1CTF{md5(flag)}

Analyze

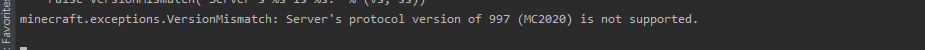

这题只要登录就行。。。但是没有MC2020,所以想到的是一种无头的命令行客户端加入,使用https://github.com/ammaraskar/pyCraft可以登录,首先尝试后发现

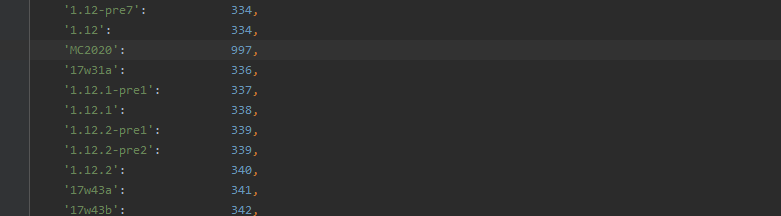

要协议是997的MC2020版本,使用我们在Craft/minecraft/__init__.py文件里增加一个版本MC2020,并把他的协议设为997

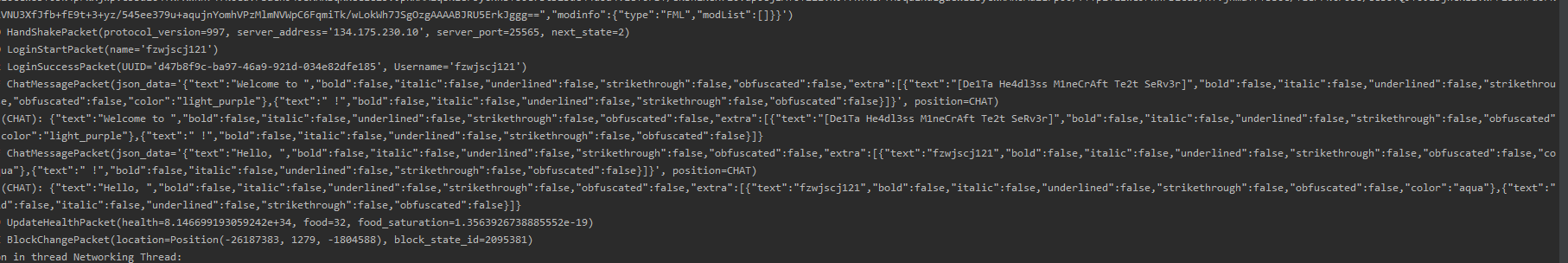

然后登录,发现并没有什么有用的信息

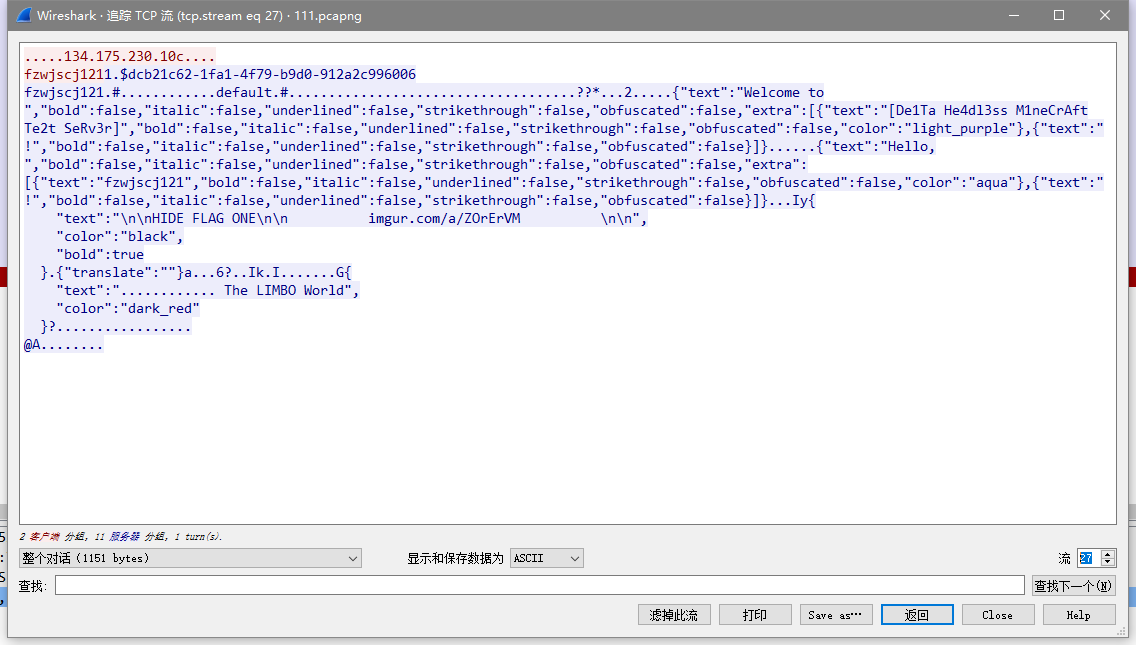

可以看到成功加入了,但是没找到什么有用的信息,所以我们用wireshark抓下包,发现

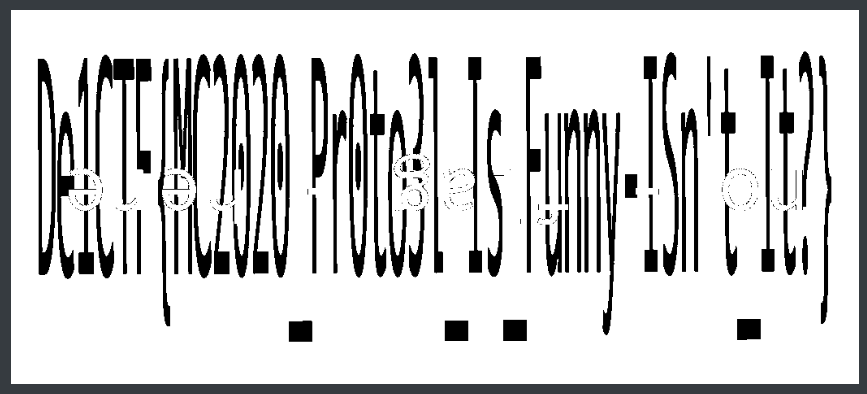

打开网址 imgur.com/a/ZOrErVM ,得到一张图片

常见LSB,解密隐写后反转在md5得到flag

flag

De1CTF{33426ff09d87c2c988f1c3ff250bcd72}